Здравствуйте уважаемые пользователи вот специально для вас переделал тему Избавление от вирусов вить Вирусный мир не стоит на месте и иногда опережает нас..

1.Первый всем известный вирус

Neshta — компьютерный вирус, появившийся в Беларуси в конце 2005-го года. Название вируса происходит от транслитерации белорусского слова «не?шта», означающего «нечто», «что-то». Neshta относится к категории файловых вирусов — ныне мало популярному виду вредоносных программ.

Решение проблемы скачиваем Реестровый файл Анти Нешта вносим его в реестр появится окно нажать ОК после чего можно воспользоваться Антивирусной программой для чистки вашего железа от вируса

2. Как Избавиться от Баннера Вымогателя.

Как максимально застраховать себя при интернет серфинге, а самое главное с помощью каких инструментов, информация в конце статьи, а сейчас подробная история о том, как избавиться от баннера. Приведённая информация подходит к операционным системам Windows ХР, Windows Vista, Windows 7.

Первое что предпримем, зайдём на сайты ведущих антивирусных компаний, предоставляющих услуги разблокировки компьютера от баннера вымогателя

Dr.Web

NOD32

Лаборатории Касперского

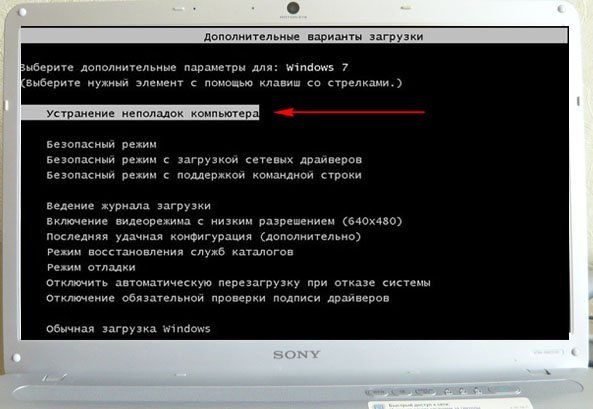

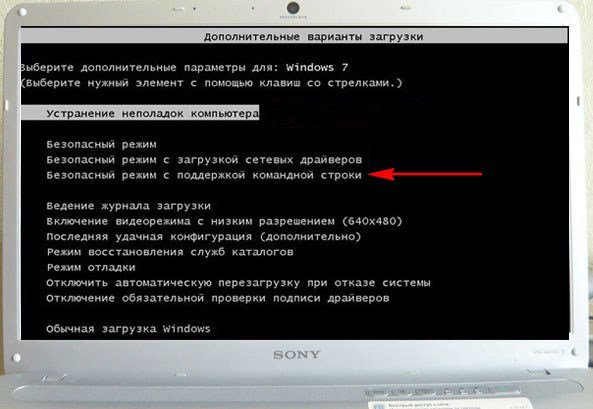

Второе что можно попробовать – перезагружаем компьютер и при загрузке жмём F-8, заходим в Устранение неполадок, это если у вас установлена Windows 7, в операционной системе Windows XP идите сразу в безопасный режим с поддержкой коммандной строки (что там делать, читайте чуть ниже).

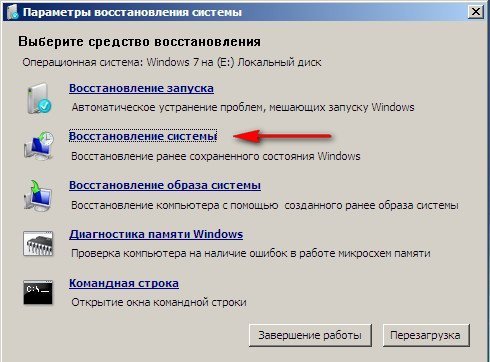

далее среда восстановления Windows 7,

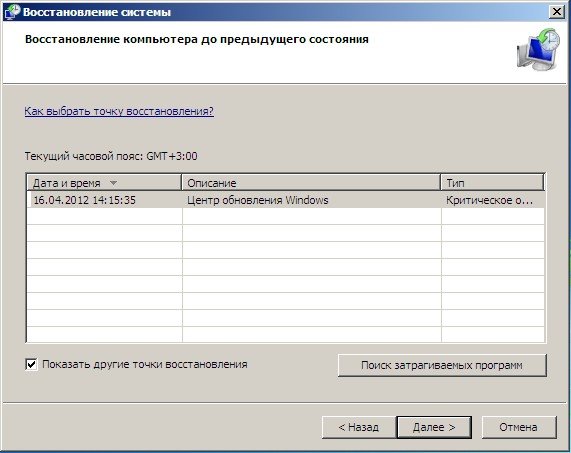

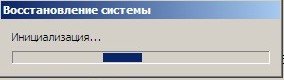

пытаемся применить Восстановление системы, выбираем точку восстановления, Далее

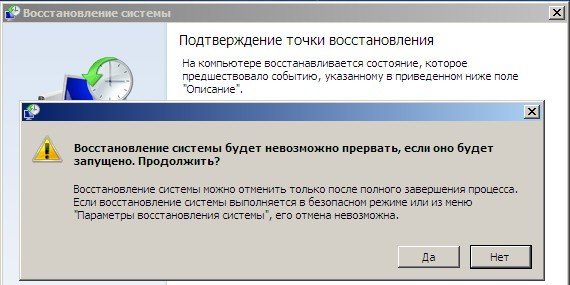

и … восстановление системы запускается.

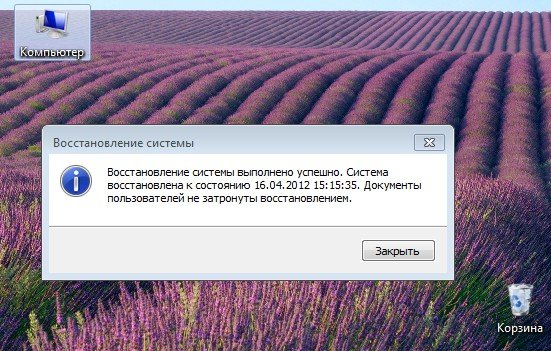

Далее перезагрузка и баннера как не бывало…

Просканировал антивирусником весь компьютер и ни каких следов баннера.

Э нет, - подумал я, мы так не договаривались, куда ж ты пропал, про что же я людям статью писать буду. И решил я друзья, зайти на один знакомый мне махровый сайт, там этих вирусов, видимо не видимо. Посадить себе в систему настоящий вирус дело пяти минут, который и рабочий стол заблокирует и отключит восстановление системы, короче всё по настоящему. Давно у них я не был, у старых друзей в кавычках, смотрю ничего не изменилось, на главной странице сайта предложение получить выигрыш, положенный мне, как милионному посетителю. Нажимаю на кнопку ПОЛУЧИТЬ и получаю то, что просил, баннер на рабочий стол. Вздыхаю с облегчением, в наше время друзья, настоящий вирус найти сложно.

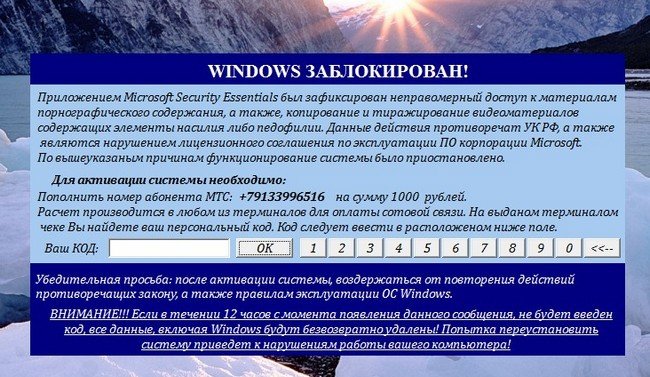

Вот он наш красавец баннер (в коллекцию его заберу и разберу потом на запчасти), деньги говорит давай, а самое главное цены растут, тысячу рублей уже требуют.

Итак начинаю с сервисов разблокировок, предоставляющих свои услуги по удалению баннера, к счастью неудачно (а то пришлось бы другой вирус ловить) и ни один антивирусный сайт, код разблокировки не подобрал.

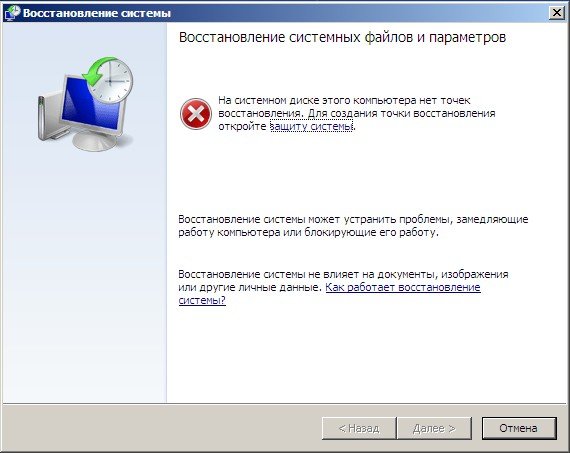

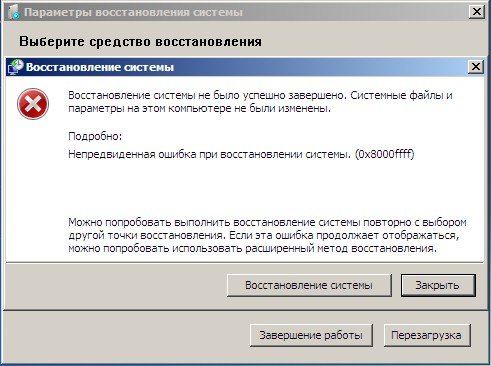

Со страхом в душе опять захожу в Устранение неполадок->среда восстановления->выбираем Восстановление системы и бац… вздыхаю с облегчением, вот вам.., всё как положено - На системном диске этого компьютера нет точек восстановления.

Пытаюсь ещё раз, безрезультатно.

Настроение немного поднялось, пробуем Дополнительные варианты загрузки. Пытаемся зайти в Безопасный режим, там можно использовать восстановление системы, почистить реестр, автозагрузку и так далее, но нас к счастью опять ждёт неудача, тот же самый реальный баннер.

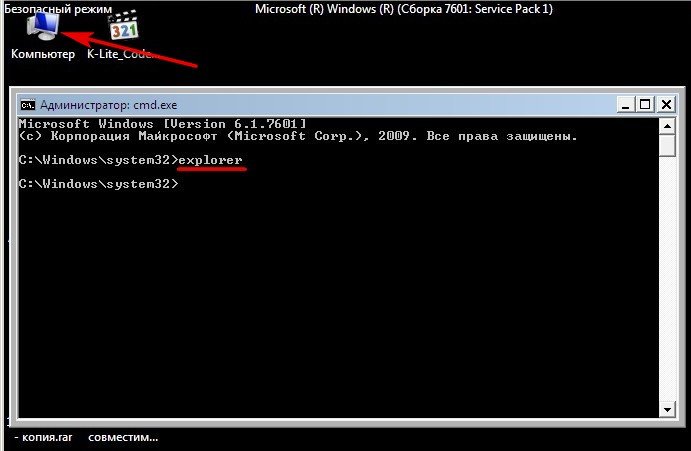

Пробуем попасть в Безопасный режим с поддержкой командной строки и… входим в него. А это значит, что к большому сожалению, мы с вами почти удалили наш классный баннер и длинной статьи не получится, ну да ладно, другой искать уже не будем.

В безопасном режиме с поддержкой командной строки, можно запустить восстановление системы, то есть набрать в командной строке rstrui.exe, но мы уже пытались это сделать в простом безопасном режиме и у нас ничего не получилось, повторяться не будем.

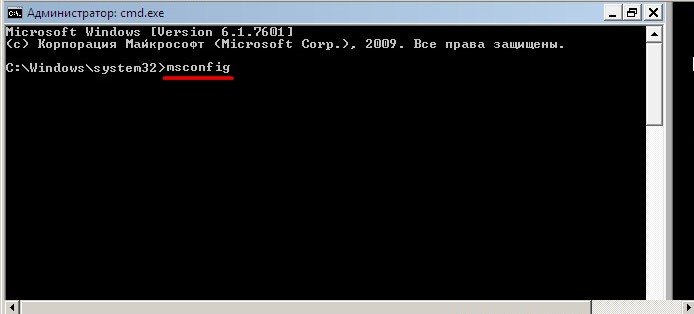

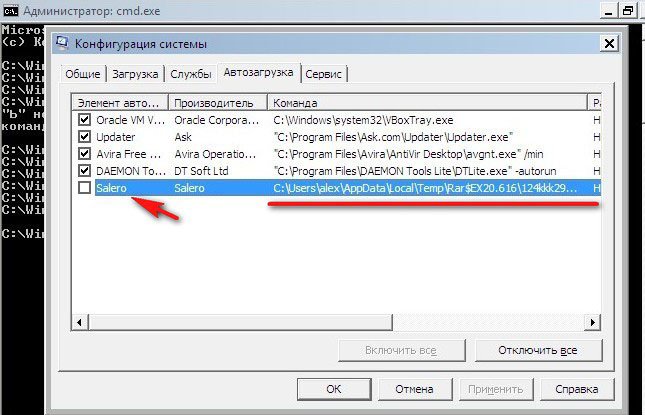

Тогда в командной строке вводим команду msconfig, (опять же, если у вас установлена Windows 7, но вот в операционной системе Windows XP msconfig не сработает, набирайте сначала команду explorer, попадёте на рабочий стол, затем уже идите в автозагрузку обычным путем Пуск-Выполнить-msconfig)

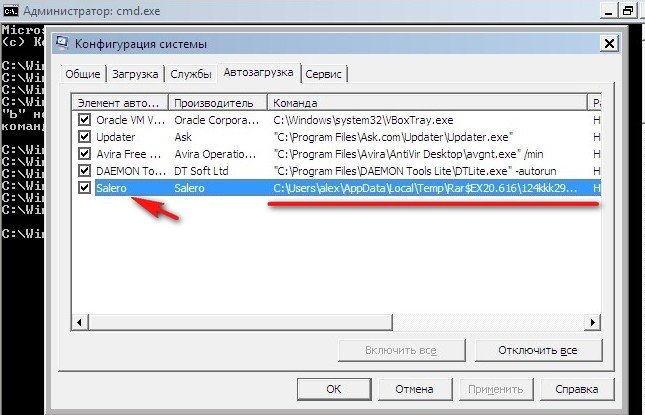

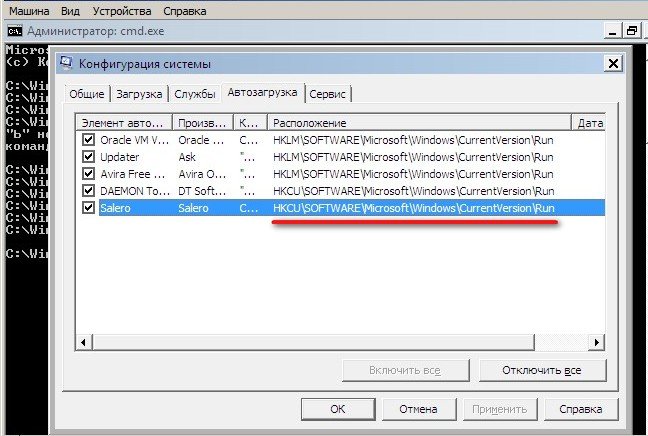

и попадаем в автозагрузку, обратите внимание незнакомый процесс Salero:

В первую очередь смотрим путь к самому файлу вируса, он находится, как мы видим по адресу.

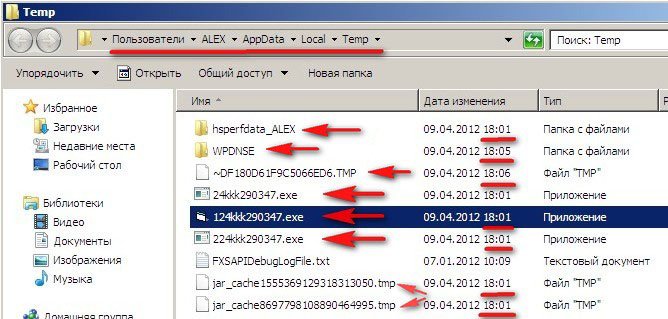

C:\Users\Имя Пользователя\AppData\Local\Temp\Rar$EX20.616\24kkk290347.exe

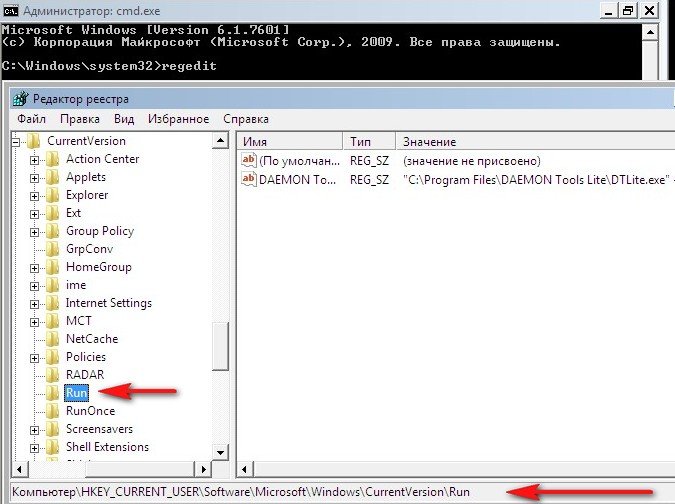

Смотрим, в каком именно разделе вирус прописался в реестре:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

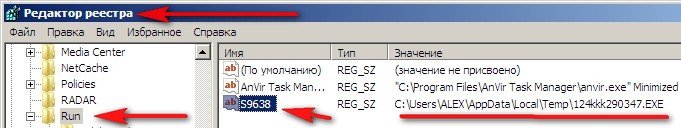

Если сейчас зайти в раздел реестра Run, то мы увидим такую картину

Снимаем галочку с вредоносного процесса и жмём Применить и ОК.

Если сейчас зайти в упомянутый раздел реестра, то вы увидите что ключ соответственно удалён, так как мы его исключили из автозагрузки.

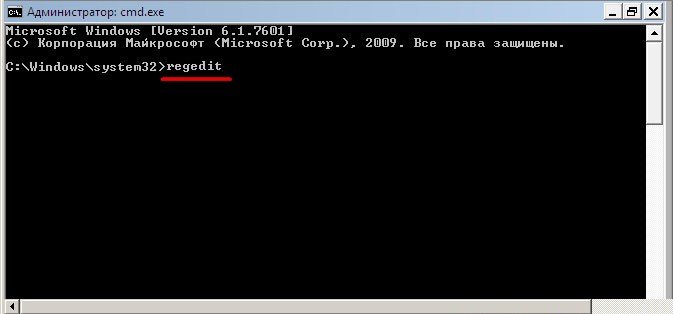

Как из командной строки попасть в реестр? Набираем команду regedit:

Находим данный раздел.

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Так же стоит проверить находящийся рядом раздел

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Примечание: Раньше вирус часто вносил свои изменения в ветку реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Изменяя там два параметра Shell и Userinit (это на всякий случай), привожу идеальные значения данных параметров. В нашем случае вирус их не затронул.

Shell = Explorer.exe и Userinit = C:\WINDOWS\system32\userinit.exe,

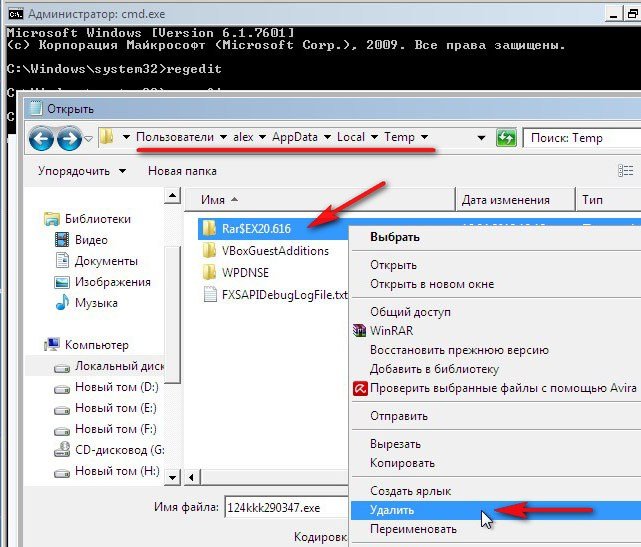

Реестр мы с вами почистили, теперь нужно удалить файл вируса по адресу:

C:\Users или имя Пользователя\ALEX\AppData\Local\Temp\Rar$EX20.616\24kkk290347.exe

Вводим команду explorer и открывается проводник Windows. Заходим в Компьютер

Проходим в папку

C:\Users или имя Пользователя\ALEX\AppData\Local\Temp и видим папку с вирусом Rar$EX20.616, можем удалить её всю сразу, но вижу вам интересно посмотреть на вирус, так давайте в неё зайдём.

Видим там вместе с нашим вирусом 24kkk290347.exe, группу файлов, созданных системой практически в одно и тоже время вместе с вирусом, удаляем всё. Кстати, все файлы, находящиеся в данной папке Temp, можно и нужно удалить, так как это папка временных файлов.

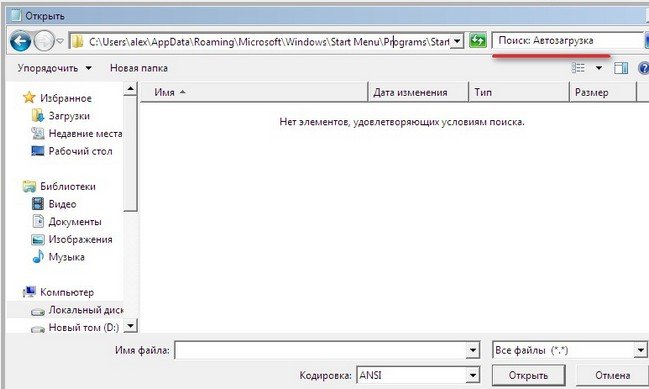

В конце проверяем папку Автозагрузка, в ней ничего нет

C:\Users\ALEX\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

Перезагрузка и пожалуйста перед нами возникает наш нормальный рабочий стол. У нас с вами получилось избавиться от вируса. Сейчас не будет лишним, проверить весь компьютер на присутствие вредоносных программ - антивирусом с последними базами обновлений.

Что ещё можно предпринять, если в командную строку войти нам не удастся. Можно использовать диски восстановления ESET NOD32 или Dr. Web (читайте наши подробные статьи).

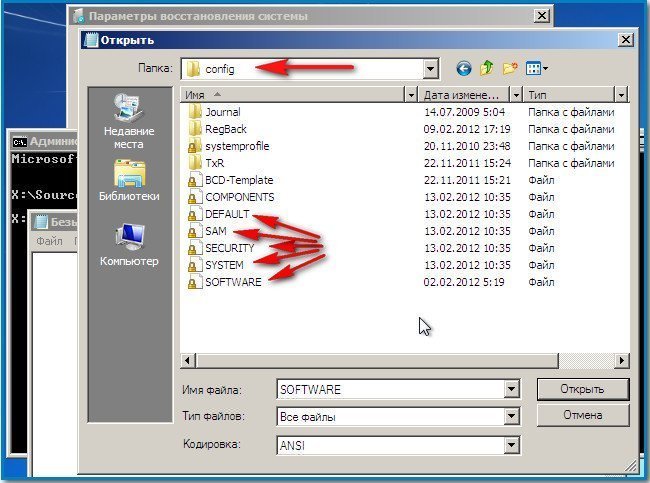

Или к примеру, если у вас Windows 7, можете загрузиться в среду восстановления семёрки. Для этого можно использовать установочный диск Windows 7 или диск восстановления Windows 7 , зайдёте в командную строку, наберёте notepad, откроется блокнот– файл-открыть, затем нужно заменить файлы реестра SAM, SEKURITY, SOFTWARE, DEFAULT, SYSTEM из папки C:\Windows\System32\config,

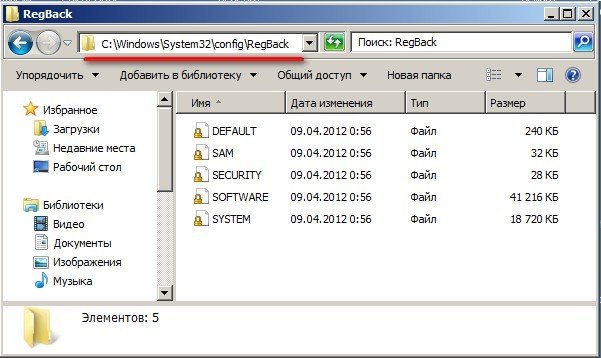

такими же файлами из папки C:\Windows\System32\config\RegBack.

Каждые 10 дней Планировщик заданий создаёт резервную копию файлов реестра - даже если у вас Отключено Восстановление системы.

Затем удалим сам вирус из папки Temp или всё содержимое папки, как показано выше:

C:\Users или имя Пользователя\ALEX\AppData\Local\Temp\Rar$EX20.616\24kkk290347.exe удаляем просто, заходим в неё и выбираем удалить. Затем перезагружаемся.

3. Всем известный вирусы ТРояны

1) Нужно убить вирусный процесс, либо сразу группу вирусных процессов. ВАЖНО: группа процессов убивается сразу ВСЯ, иначе толку нет. Для этого нужны дополнительные средства, обычным диспетчером задач не отделаешься. И чтобы обнаружить эти процессы - нужно знать пути к файлам, инициировавших их. А чтобы распознать маскирующегося трояна - нужно заглянуть в электронную подпись: обычно в троянах там пусто.

2) Это ещё не всё: нужно выкорчевать все библиотеки трояна (если таковые есть), которые вбуравились в эксплорер, и грузятся какждый раз, воссоздавая троян, даже если ты его удалил.

3) Из автозагрузки тоже все процессы нужно убрать (только после остановки ВСЕХ процессов трояна).

4) Ну и последнее - удалить все эти трояны с диска, хотя уже и не обязательно.

ps - в большинстве случаев в безопасный режим выходить даже не придётся.

СКАЧАТЬ

Тема закрыта

Тема закрыта